Мы уже писали о том, что в подсистеме Intel Management Engine найдена критическая уязвимость, которая позволяет получить доступ к огромному количеству ПК, основанных на CPU Intel. Тогда уточнялось, что речь шла о моделях поколения Skylake и новее.

Сегодня Intel подтвердила факт наличия уязвимости. Компания проверила не только Management Engine (ME), но и Server Platform Services (SPS) и Intel Trusted Execution Engine (TXE). Оказалось, что проблемы имеются у ME версий 11.0/11.5/11.6/11.7/11.10/11.20, а также у SPS 4.0 и TXE 3.0. А это в свою очередь означает, что проблема касается достаточно широкого списка процессоров.

Он включает поколения Skylake, Kaby Lake, восьмое поколение CPU, в которое пока входят модели Kaby Lake Refresh и Coffee Lake, Xeon Processor E3-1200 v5 и v6, семейства Xeon Processor Scalable и Xeon Processor W, CPU Atom C3000, семейство процессоров Apollo Lake линейки E3900, линейку Apollo Lake Pentium, а также процессоры Celeron N и J. Проще говоря, огромное количество настольных, мобильных и серверных процессоров, вышедших за последние годы.

Проблема усугубляется тем, что сама Intel, несмотря на всю закрытость той же подсистемы ME, не может исправить ситуацию выпуском патча. Такие заплатки должны выпустить производители системных плат либо готовых устройств, если речь о мобильном сегменте. А это, само собой, потребует времени.

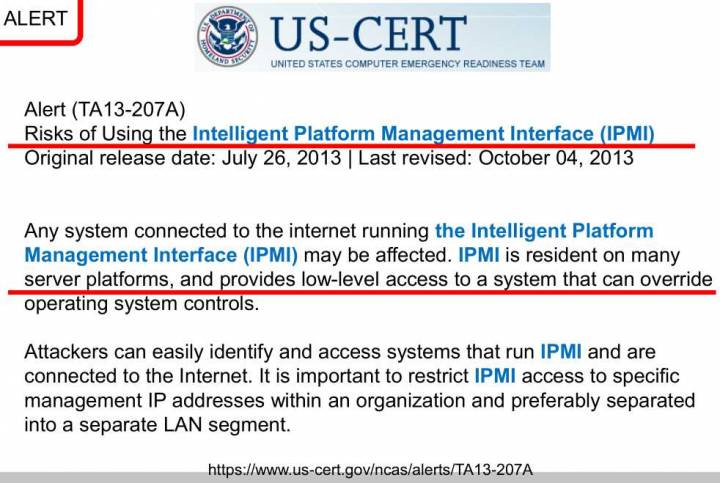

Т.к. не всем понятно, в чем проблема с уязвимостью — то добавлю описание этой проблемы:

Intel Management Engine — привычный для большинства пользователей ПК набор слов. Привычен он тем, что при установке операционной системы последняя требует драйверы для этого самого Intel Management Engine (IME).

Данная подсистема появилась более 10 лет назад и сейчас является неотъемлемой частью практически любого ПК с процессором Intel. Однако достаточно любопытным является тот факт, что информации о данной подсистеме крайне мало. По каким-то причинам Intel не раскрывает практически никаких подробностей.

Известно, что это отдельный микропроцессор, который на данный момент интегрируется в чипсеты. Известно, что он ответственен за работу многих процессов. К примеру, удалённого администрирования. Также известно, что данный микропроцессор запускает собственную операционную систему, которая работает отдельно от основной. Эта ОС называется Minix. Точнее, это закрытая версия ОС Minix.

Intel Management Engine, предположительно, имеет доступ ко многим или даже ко всем интегрированным устройствам ПК и может обращаться к оперативной памяти. Всё это, учитывая закрытость данной системы, долгое время настораживало специалистов по безопасности. И оказалось, что не зря.

Российская компания Positive Technologies обнаружила дыру в безопасности Intel Management Engine и смогла использовать её для заражения ПК. Благодаря уязвимости вредоносный код можно запустить практически на любом ПК с Intel Management Engine. То есть, на большинстве компьютеров в мире, хотя сторонние источники говорят, что способ пока работает лишь для CPU поколения Skylake и новее. Для атаки специалисты использовали порты отладки JTAG.

К слову, незадолго до того, как стало известно об уязвимости, в Сети появилась информация о том, что Google работает над удалением ОС Minix из своих ПК, основанных на процессорах Intel.

По простому — в ЛЮБОМ современном процессоре Интел (или системе на таком процессоре) есть ЕЩЕ ОДИН процессор. Полностью независимый от большого, и который мало того что сам может исполнять некоторый код, так еще и может управлять большим процессором. Т.е. в любое время Интел может что угодно сделать с любым компом, где есть его процессоры.

Разумеется, по заявлениям Intel это не бэкдор для АНБ, а дополнительная подсистема для управления компом. Для централизованного администрирования — админ сети может дистанционно накатить патчи на ОС, перезагрузить зависшие компы, и так далее.

Обратите внимание на криптованный канал соединения, который IME в состоянии проводить за корпоративный файрволл — лишь бы ваш компьютер был физически подключен в сеть. А чтобы он всегда был физически подключен (даже если вы выдернете шнурок из сетевого порта) — Intel ставит на современные системные платы встроенное WiFi.

Для особенно альтернативно-одаренных сообщаю, что через IME делается даже удаленное обновление микрокода процессора. Например, такое обновление делает Microsoft в рамках работы своей системы обновлений. Это значит, что ваш процессор пиндосы в любой момент могут превратить в мёртвый кирпич.

Ну и да — процессор IME имеет доступ ко всем устройствам хранения данных (внутренние и внешние HDD, флэшки и так далее), подключенных к вашему компьютеру, причем этот доступ делается прозрачно и необнаружимо со стороны операционной системы. Доступ открыт и на чтение и на запись.